0x01 写在前面同前一篇的分析方法一样,推荐复制demo代码,然后一步一步跟随笔者的分析进行debug调试跟随,这样跟能够帮助读者理解此文。0x02 流程分析在上一篇《 序列化流程分析总结》一文中我提到了所谓的序列化即是一个将对象写...

"panda" 发布的文章

为什么会有这个公众号作为过去式的 blog 其实已经不太能满足移动端读者的需要,很多时候人们更愿意利用碎片化的时间、利用手机来阅读信息因此也萌发了要搞一个手机端平台的想法其实写博客对于我来说是一个有了将近10年的习惯(虽然以前写的文章...

目录0x01 写在前面本文写的比较细,推荐复制demo代码,然后一步一步跟随笔者的分析进行debug调试跟随,这样跟能够帮助读者理解此文。0x02 流程分析所谓的序列化即是一个将对象写入到IO流中的过程。序列化的步骤通常是首先创建一个...

目录0、写在前面本文主要是《Object Serialization Stream Protocol》一文的翻译,然后对序列化格式进行了一些总结1、概述stream 格式满足以下设计目标:结构紧凑,便于高效阅读;允许仅使用流的结构和...

目录0x01 写在前面JDK7u21原生gadget链的构造十分经典,在对于其构造及思想学习后,写下本文作为笔记。0x02 所需的知识点JDK7u21这个链用了很多的Java基础知识点,主要如下:Java 反射javassist 动态...

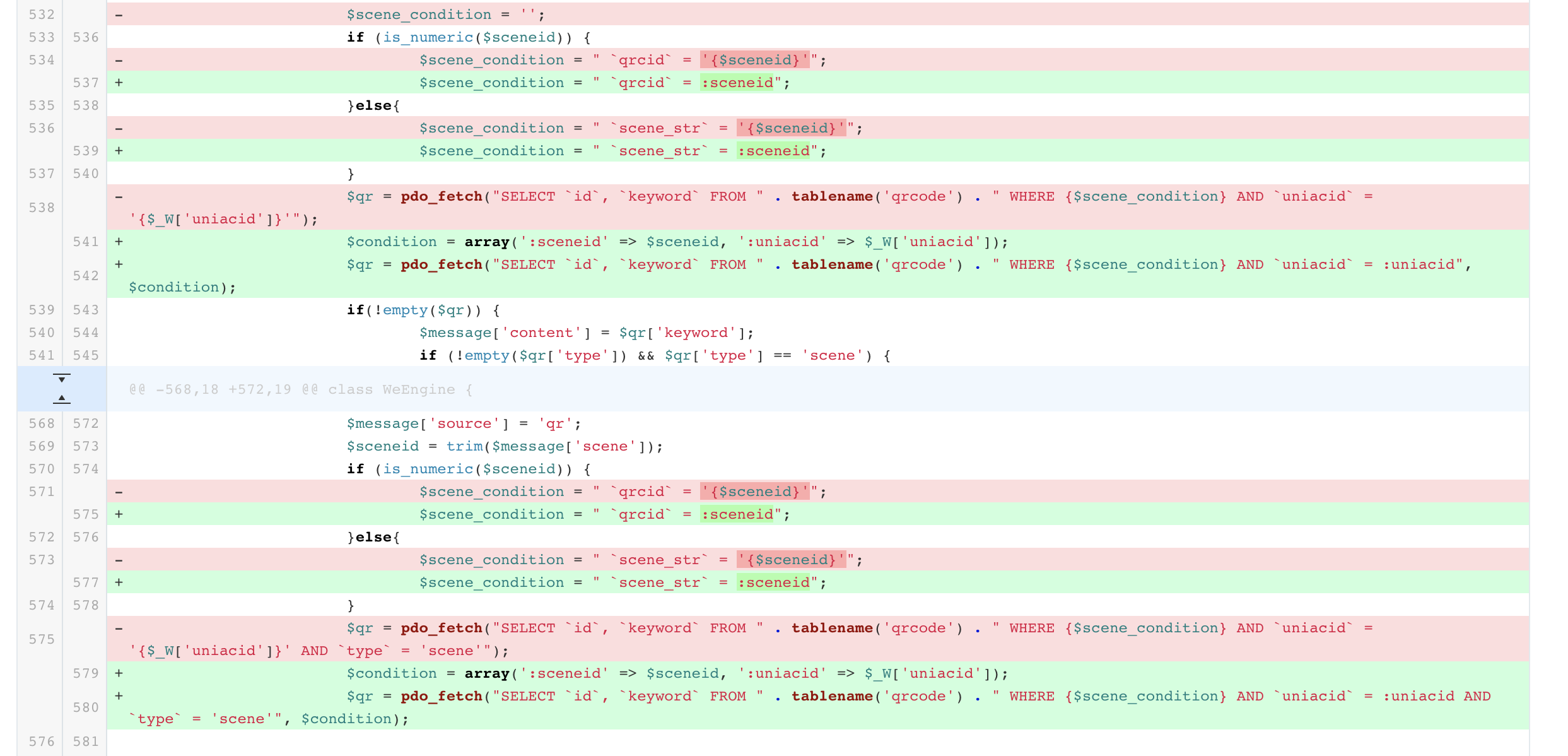

目录0x01 写在前面微擎 CMS 在 2.0 版本的时候悄咪咪修复了一处 SQL 注入漏洞:该处的注入漏洞网上没有出现过分析文章,因此本文就来分析一下该处 SQL 注入的利用。0x02 影响版本经过测试发现,官网在 GitLee 上...

写在前面上高中的时候,老师们总是和我们说,“等考上大学你们就解放了”。所以高中的时候总是憧憬着上大学,想着上大学后可以尝试高中时期没有时间做的事情。计算机,便是这些事情中最重要的一件事。所以,在当时最热门的专业是土木工程的时候,高考选...

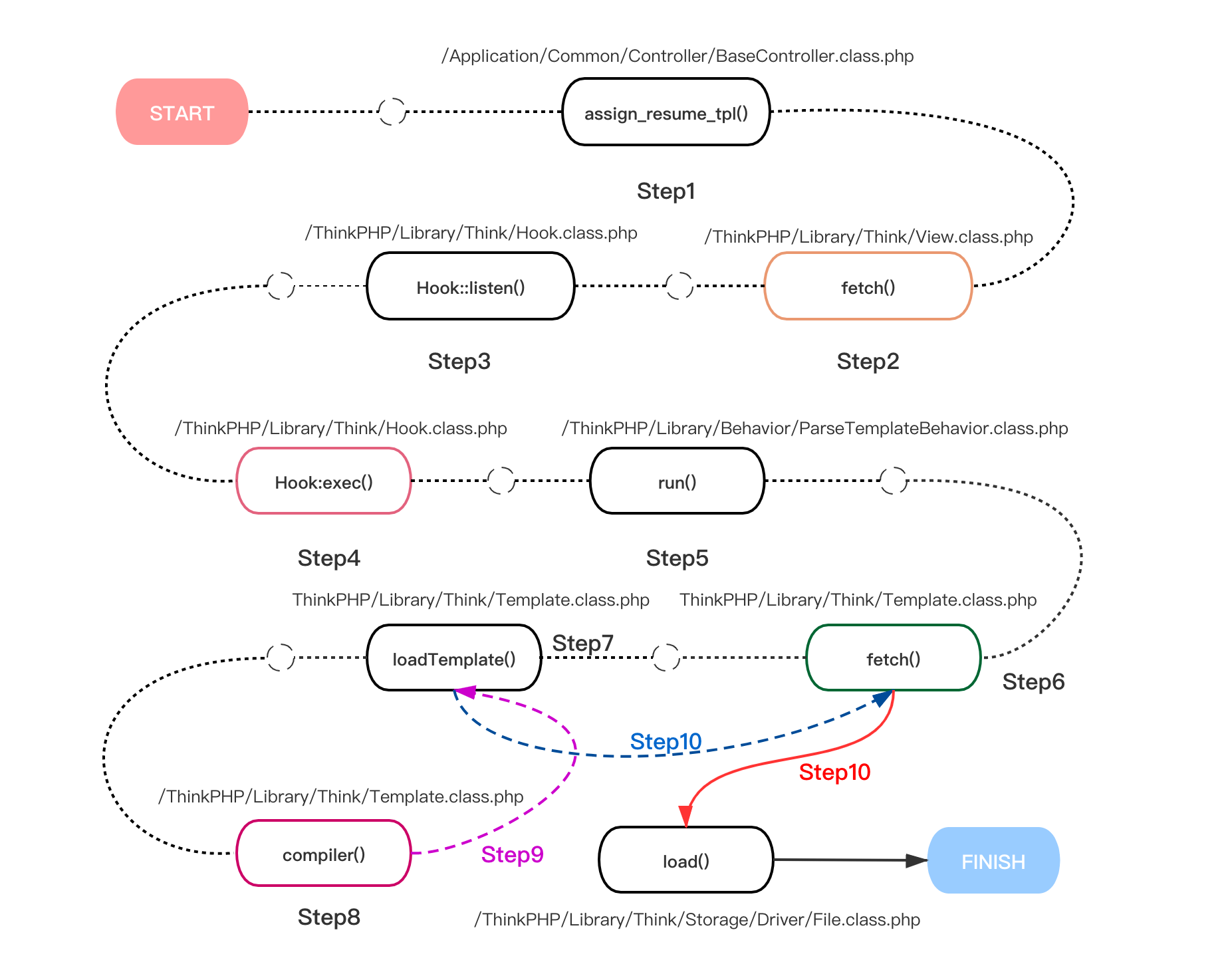

目录0x00 前言续师傅前些天跟我说骑士 CMS 更新了一个补丁,assign_resume_tpl 这个全局函数出现了问题,让我分析看看能不能利用,我看了下官网公告:http://www.74cms.com/news/show-24...

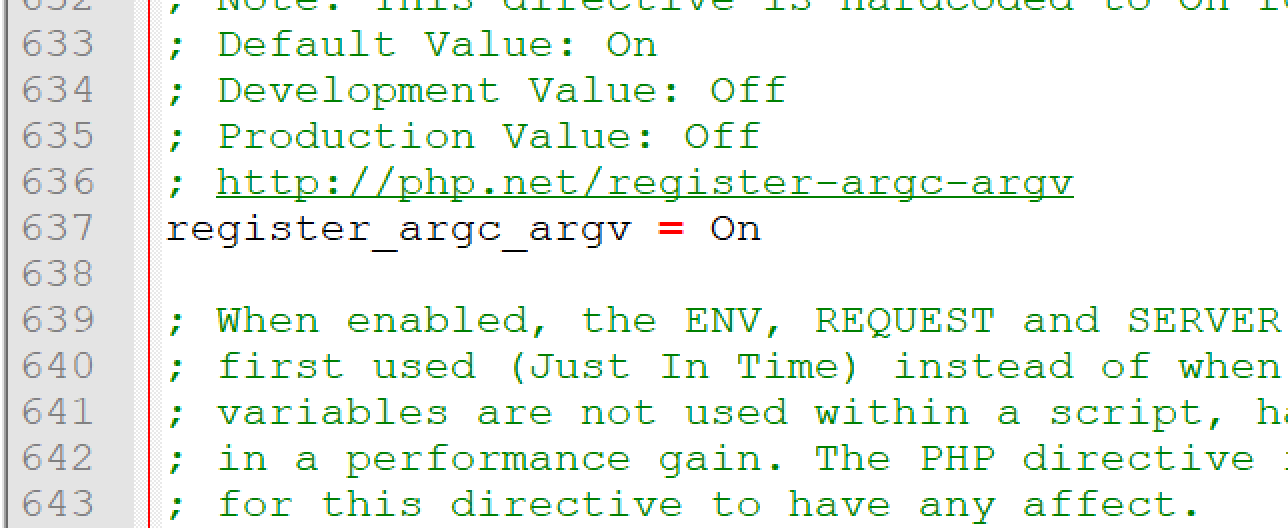

目录0x01 前言前些天打了巅峰极客的 CTF,遇到一个提示为register_argc_argv的 WEB 题,未能解决,赛后问了yzddmr6师傅的思路,又查询了国内关于register_argc_argv的安全研究,发现很少,因...